- <% result.name %>

Reklamy utrzymują tę stronę online. Może zamiast tego postawisz mi kawę? Kliknij, aby dowiedzieć się więcej

Odkryj wszystkie aplikacje Story Shack

Odkryj więcej generatorów losowych nazw

- Generator ludzkich imion

- Generator imion dla kotów wojowników

- Generator Tytułu Książki

- Generator losowych haseł

- Generator imion dziewcząt

- Generator imion elfów

- Generator imion smoków

- Generator losowych pytań

- Generator Supermocy

- Generator losowych słów

- Generator imion psów

- Generator imion dla niemowląt

- Generator nazw krajów

- Generator imion postaci

- Generator imion chłopców

- Generator losowych filmów

- Generator nazwisk

- Generator nazw drużyn

- Generator Imion Rapów

- Nazwa firmy Generator

- Generator imion

- Generator imion wikingów

- Generator imion Khajiitów

- Generator chińskich imion

- Generator imion goblinów

- Generator nazwisk artystów

- Generator imion półelfów

- Generator imion wróżek

- Generator nazw restauracji

- Generator Imion Sithów

- Generator imion kowbojów

- Generator imion niemieckich

- Generator tytułów piosenek

- Generator imion włoskich

- Generator imion średniowiecznych

- Generator Imion Boga

- Generator imion bretońskich

- Generator imion Halflingów

- Generator imion wampirów

- Generator nazwy sklepu

- Generator rosyjskich imion

- Generator imion DJ-ów

- Generator imion Nord

- Generator imion Jedi

- Generator imion Mrocznych Elfów

- Generator imion złoczyńców

- Generator nazw samochodów

- Generator imion obcych

- Generator imion piór

- Generator imion gnolli (World of Warcraft)

- Generator imion Ghiscari (Gra o tron)

- Generator nazw dla rybek

- Generator imion cefalidów (Magic: The Gathering)

- Generator imion cyrkowych

- Generator imion animatroników

- Generator imion staroangielskich

- Generator imion szkieletów

- Generator imion zawodników

- Generator imion dla motocyklistów

- Generator imion Aranasi (World of Warcraft)

- Generator imion Xandarian (uniwersum Marvela)

- Generator imion sukkubów

- Generator imion węgierskich

- Generator nazw dzieł sztuki

- Generator nazw lasów

- Generator wietnamskich imion

- Generator nazw gier wideo

- Generator nazw wifi

- Generator imion Enutrof (Wakfu/Dofus)

- Generator imion Draenei

- Generator imion drogbarów (World of Warcraft)

- Generator imion porzuconych (World of Warcraft)

- Generator imion elfów (Wiedźmin)

- Generator imion Mogu (World Of Warcraft)

- Generator imion krasnoludów (Władca Pierścieni)

- Generator imion strażników (uniwersum Marvela)

- Generator imion dla neopetów

- Generator nazw zbroi na nadgarstek

- Generator nazw płazów domowych

- Generator imion plemiennych

- Generator nazw dla fryzjerów

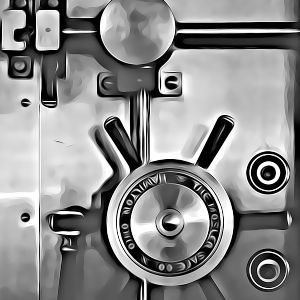

Znaczenie silnych haseł dla bezpieczeństwa danych

Ważne jest, aby używać długich, nierozpoznawalnych haseł, aby chronić swoje dane przed kradzieżą tożsamości.

Długie, nierozpoznawalne hasła to najskuteczniejszy sposób ochrony danych. Hasło powinno mieć co najmniej 8 znaków i zawierać kombinację cyfr, liter i symboli. Hasła ze spacjami lub znakami interpunkcyjnymi są również zalecane, ponieważ wymagają więcej wysiłku, aby atakujący złamał i zwiększył bezpieczeństwo.

Dlaczego powinieneś używać silnych haseł

Hasła są pierwszą linią obrony przed hakerami i innymi złośliwymi podmiotami, które starają się uzyskać nieautoryzowany dostęp do Twoich danych. Podczas konfigurowania hasła musisz upewnić się, że trudno jest odgadnąć innym.

Aby utworzyć silne hasła, dobrą zasadą jest używanie co najmniej jednej cyfry, wielkiej litery i małej litery. Należy również użyć symbolu lub dwóch i starać się nie używać słów, które są w słowniku, podstawowych słów, takich jak "hasło" lub "qwerty".

Bezpieczne i łatwe generowanie losowych haseł

Hasła stają się coraz trudniejsze do zapamiętania. Dlatego konieczne jest, abyśmy potrzebowali łatwego sposobu generowania tych haseł. Generator haseł, taki jak powyższy, może pomóc w wygenerowaniu bezpiecznego i niezapomnianego hasła do konta w ciągu kilku sekund.

Korzyści z używania silniejszych haseł

Cyberataki stanowią realne zagrożenie dla czyichkolwiek danych osobowych i ważne jest, aby zdawać sobie sprawę z zagrożeń.

Istnieje wiele korzyści z wyboru silniejszego hasła do swoich kont. Silniejsze hasła mogą pomóc uniknąć włamania lub kradzieży danych od hakerów, którzy uzyskali nieautoryzowany dostęp do Twojego konta.

Istnieje również szereg wad związanych ze słabszymi hasłami. Na przykład, jeśli ktoś inny odkryje Twoje hasło, może łatwo użyć go ponownie w przyszłości do własnych celów i może również udostępnić je innym.

Historia kryptografii i haseł

Używanie haseł i kryptografii sięga tysięcy lat wstecz. Starożytne cywilizacje używały prostych szyfrów i kodów, aby chronić wiadomości przed odczytaniem przez niewtajemniczonych. Scytale jest jednym z najwcześniejszych przykładów kryptografii. Był to bar, którego starożytni Grecy używali do wysyłania tajnych wiadomości. Wiadomość byłaby napisana na kawałku pergaminu i owinięta w pergamin przed wysłaniem do odbiorcy. Aby odczytać wiadomość, odbiorca rozpakowywał pergamin i wyrównywał z nim pręt.

Istnieje wiele metod kryptograficznych, które powstały w średniowieczu. Obejmowały one kodeksy, szyfry substytucyjne i szyfry transpozycji. Znani renesansowi artyści, tacy jak Sir Francis Bacon i Leonardo da Vinci, chronili swoje prywatne pisma za pomocą szyfrów.

W ostatnich latach kryptografia zyskuje na znaczeniu w informatyce. Niezbędne były bezpieczne metody ochrony danych przed nieautoryzowanym dostępem, ponieważ komputery umożliwiły przechowywanie i przetwarzanie dużych ilości danych. Dwa przykłady protokołów kryptograficznych, które zostały opracowane na tej podstawie, to algorytm RSA i AES (Advanced Encryption Standard).

Od dłuższego czasu używane są hasła. Użytkownicy musieli zapamiętać długie, złożone hasła, aby uzyskać dostęp do zasobów komputera, gdy komputery dopiero się uruchamiały. Wraz ze wzrostem liczby użytkowników i systemów coraz trudniej było zapamiętać wszystkie hasła. Doprowadziło to do stworzenia oprogramowania do zarządzania hasłami. Możliwe jest przechowywanie haseł w bezpiecznym miejscu i pobieranie ich w razie potrzeby.

W ostatnich latach coraz bardziej popularne stały się metody uwierzytelniania biometrycznego, takie jak rozpoznawanie twarzy i skanery odcisków palców. Metody te wykorzystują odciski palców lub rysy twarzy danej osoby w celu potwierdzenia jej tożsamości. Metody uwierzytelniania biometrycznego mogą być używane do śledzenia czyichś ruchów lub działań. Rodzi to obawy o prywatność, nawet jeśli jest to wygodniejsze niż tradycyjne hasła.

Wraz z rozwojem technologii silne hasła i bezpieczne techniki kryptograficzne staną się jeszcze ważniejsze. Biorąc pod uwagę rosnącą ilość danych online, konieczne jest wprowadzenie silnych środków bezpieczeństwa w celu ochrony danych finansowych i osobowych.

5 pytań, które pomogą Ci wymyślić hasła

- Co to jest coś, co wiele dla mnie znaczy?

- Jakie są trzy słowa, które lubię/lubię?

- Jakie hobby/zajęcia lubię robić?

- Jakie wspomnienia przychodzą mi na myśl, gdy myślę o szczęśliwym okresie w moim życiu?

- Jakie cyfry lub symbole mi się podobają?

Czy mogę używać losowych hasła, które tworzy to narzędzie?

Tak, możesz. The Story Shack nie rości sobie praw autorskich do żadnego z tych imion, ale oczywiście jest możliwe, że niektóre z wartości, które podaje ten generator imion, są już własnością kogokolwiek innego, więc upewnij się, że zawsze zachowujesz należytą staranność.

Ile pomysłów mogę wygenerować, używając tego Generator losowych haseł?

Imiona] mogą wygenerować tysiące pomysłów na twój projekt, więc nie krępuj się klikać dalej, a na koniec użyj poręcznej funkcji kopiowania, by wyeksportować swoje hasła do wybranego edytora tekstu. Miłej zabawy!

Jakie są dobre hasła?

W tym generatorze znajdują się tysiące losowych hasła. Oto kilka próbek na początek:

| Idea #1 | >w*}Am\z#xEnXTNI |

| Idea #2 | ,v2'scd|46+WI1FS |

| Idea #3 | WSu:c"s$Ig3.He0D |

| Idea #4 | 6,'|<gkzeO/wBWPC |

| Idea #5 | TNxZ"Cm_7-9\ |

| Idea #6 | @*L |

| Idea #7 | rWCsDy.'-8`H4^F5 |

| Idea #8 | V/P0.d%7>SE! |

| Idea #9 | [#X |

| Idea #10 | ~reSN)0&x'uWBOP[ |

| Idea #11 | Re*nT&1#}6rE0qF- |

| Idea #12 | B=xk)dN*/p2[RPz^ |

Więcej na temat hasła w sieci

Nie możesz się nasycić generowaniem hasła? To badaj dalej: